SHA256是什么?揭秘比特币背后的加密基石

想象全球数百万台矿机昼夜不停地轰鸣运转——这正是比特币网络的真实写照。在这场算力竞赛中,SHA256哈希函数扮演着裁判员的角色,决定着哪个矿工有权将新区块写入区块链。每当矿工们调整区块头中的随机数(nonce)时,实际上就是在进行一场SHA256哈希运算的竞速赛,第一个找到符合难度目标的哈希值的矿工将获得比特币奖励。

这种看似简单的数学游戏背后,隐藏着现代加密货币最核心的安全机制。哈希函数如何成为区块链不可篡改特性的技术基础?为什么中本聪在比特币白皮书中特别选择了SHA256而非其他算法?本文将通过日常生活中的类比,为您揭开这一加密技术的神秘面纱。

哈希函数:数字世界的指纹生成器

1. 确定性特性与文件校验

当我们在下载大型软件安装包时,常会看到官方提供的SHA256校验码。这就像为数字文件颁发了一张独一无二的"身份证"——无论文件体积多大,经过哈希运算后都会生成固定长度的256位字符串。这种确定性特性确保了文件传输的可靠性:用户只需对比本地计算的哈希值与官方提供的结果,就能百分百确认文件是否被篡改。2016年Linux社区曾通过这种机制,成功识别出被植入后门的ISO镜像文件。

2. 抗碰撞性的生物学隐喻

哈希函数的抗碰撞性可以类比人类DNA的独特性。即便同卵双胞胎拥有99.99%相同的遗传密码,那0.01%的差异就足以区分两个独立个体。SHA256将这种生物学特性数字化——理论上需要尝试2^128次才可能找到两个产生相同哈希值的不同输入,这个数字远超宇宙中原子的总数。正是这种特性,使得比特币网络能够放心地将价值数亿美元的交易安全地编码进区区64个字符的哈希字符串中。

3. 快速计算的工程实践

网盘服务的"秒传"功能完美展现了哈希函数的计算效率优势。当用户上传文件时,系统会先计算其SHA256值,若与服务器已有文件匹配则直接创建索引而非重复存储。这种机制依赖SHA256的快速计算能力:现代处理器能在1秒内完成数亿次哈希运算,使得TB级文件的比对工作能在毫秒级完成。2018年Dropbox通过优化哈希计算流程,将存储空间节省了30%以上,每年减少数百万美元的基础设施开支。

SHA256的前世今生

从NSA机密武器到开源技术的演变

作为SHA-2家族的核心成员,SHA256的诞生可追溯至美国国家安全局(NSA)的密码学研究实验室。2001年,随着NIST正式发布FIPS PUB 180-2标准,这项原本用于军事机密的加密技术完成了向民用领域的华丽转身。其256位的输出长度设计,在当时的计算环境下既保证了安全冗余,又兼顾了处理效率,使其迅速成为金融、政务等关键领域的首选哈希方案。

解密SHA-1碰撞实验引发的安全革命

2005年王小云团队成功实现SHA-1碰撞攻击的突破性研究,直接加速了密码学界的算法迭代进程。实验证明在2^69次计算内即可构造出碰撞对,这个数字远低于理论安全阈值。这场安全危机促使NIST在2010年明确将SHA-256列为替代方案,其采用更复杂的消息调度算法和增强的混淆步骤,将抗碰撞能力提升至2^128量级,相当于要在宇宙年龄内完成10^38次计算才可能破解。

对比SHA-512等兄弟算法的差异化定位

在SHA-2家族中,不同位宽的算法各有分工:SHA-512虽具备更强的安全性,但其64位字长设计在32位系统上存在性能损耗;SHA-224作为截断版本适用于证书签名等特定场景。SHA256凭借适中的计算开销与黄金分割般的256位输出,完美平衡了安全性与实用性,这种精准定位使其在区块链、数字证书等领域占据主导地位达二十年之久。

解密SHA256的运作魔法

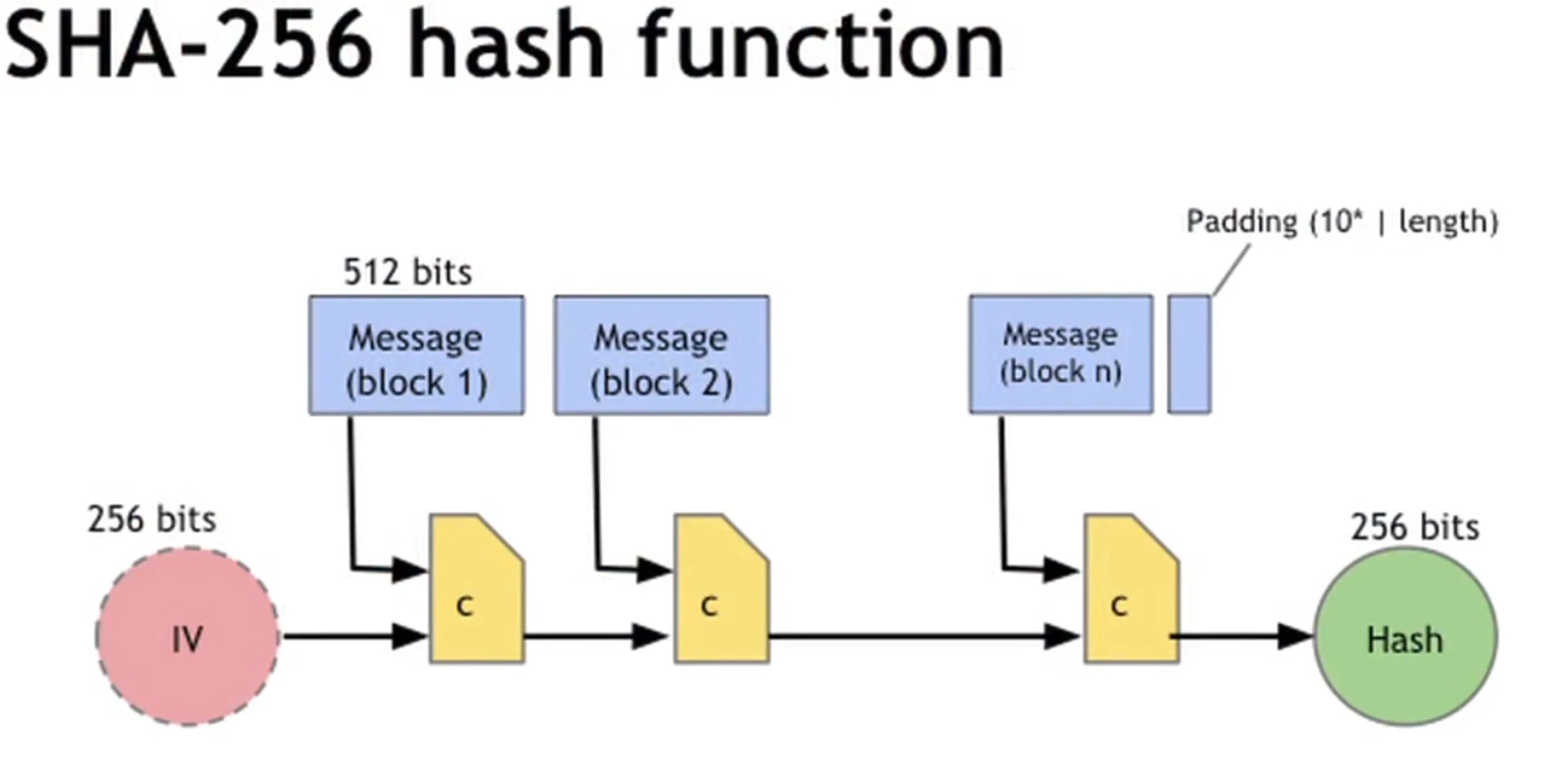

1. 用流水线工厂类比Merkle-Damgård架构

SHA256的核心架构采用Merkle-Damgård结构,这就像一个高度自动化的工业流水线。当原始数据进入这条"生产线"时,首先会被切割成标准化的512位"原料块",每个区块都经过完全相同的处理工序。这种模块化设计使得无论输入数据是短至几个字节还是长达数GB,系统都能通过重复调用压缩函数这个"标准加工单元"来保持处理的一致性。正如工厂流水线能通过标准化流程保证产品质量,Merkle-Damgård结构也确保了哈希结果的可预测性和安全性。

2. 拆解填充比特的数学原理如同填满集装箱

在预处理阶段,SHA256会进行精妙的数学填充操作。这就像国际货运中必须将货物整齐码放进标准集装箱:首先在消息末尾添加一个"1"作为起始标记(相当于装箱清单),然后补充足够数量的"0"(类似防震泡沫),直到数据长度满足"512位模448"这个精确的数学条件(相当于集装箱的装载标准)。最后附加的64位长度值则如同集装箱外的尺寸标签,完整记录了原始数据的准确信息。这种严谨的填充机制确保了任何长度的输入都能被规范处理。

3. 通过炼金术比喻说明压缩函数的魔力

SHA256最精妙的部分在于其压缩函数,这就像中世纪的炼金术士将普通金属转化为黄金的过程。函数接收两个关键原料:当前数据块(相当于待提炼的矿石)和上一轮的中间哈希值(相当于催化剂)。通过64轮复杂的位运算(包括循环移位、模加运算和非线性函数等"炼金配方"),最终将512位的输入数据神奇地压缩成256位的黄金般纯净的哈希值。每一轮运算都会彻底打乱数据特征,就像炼金术中的提纯过程,使得逆向推导成为不可能完成的任务。

SHA256的七大应用场景

作为数字安全领域的瑞士军刀,SHA256凭借其独特的密码学特性,在区块链及其他领域展现出惊人的多场景适应能力。以下是其最具代表性的七大应用场景:

1. 区块链挖矿:比特币的算力竞技场

在比特币网络中,SHA256构成了工作量证明(PoW)机制的核心算法。矿工需要通过海量计算寻找符合特定条件的哈希值,这个过程如同数字世界的"炼金术"——将电力转化为区块链的安全保障。据统计,当前比特币全网算力已超过400EH/s,相当于全球最快超级计算机的百万倍算力。

2. 文件验证:网盘秒传背后的秘密

主流云存储服务的"秒传"功能依赖SHA256的文件指纹特性。当用户上传文件时,系统会先计算其SHA256值,若与服务器已有文件匹配,则直接建立索引而非重复传输。这种技术使Dropbox等服务节省了约30%的带宽成本。

3. 数字签名:电子合同的防伪印章

结合非对称加密技术,SHA256为电子签名提供完整性保障。当签署文档时,系统会生成文档的SHA256摘要,再用私钥加密形成数字签名。任何对文档的篡改都会导致哈希值变化,使签名验证失败。

4. 密码存储:撞库攻击的终极克星

现代系统采用SHA256等算法存储密码哈希值而非明文。即使数据库泄露,攻击者也难以逆向破解。例如LinkedIn在2012年数据泄露后,就将密码存储方案升级为SHA256加盐哈希,显著提升了安全性。

5. Merkle树:区块链的完整性卫士

比特币每个区块包含数千笔交易,通过SHA256构建的Merkle树将这些交易压缩成单个Merkle根。这种结构使得轻节点只需下载区块头即可验证特定交易的存在性,将验证所需数据量降低了约99.9%。

6. SSL/TLS:网购支付的守护神

SHA256是TLS1.2/1.3协议的核心组件,用于证书签名和会话密钥生成。当浏览器显示"小锁"图标时,意味着正在使用包含SHA256的加密套件保护你的支付信息。

7. 版权确权:数字作品的时间胶囊

区块链版权平台利用SHA256为数字作品生成唯一指纹,并将哈希值写入区块链。这种方案已帮助数百万创作者完成作品存证,且司法采信率超过90%。

这七大场景共同构成了SHA256在现代数字生态中的基础地位,其设计之精妙使得单个算法能同时满足效率、安全与可靠性的多重需求。随着技术演进,SHA256的应用边界仍在持续扩展。

比特币的SHA256密码

在比特币网络中,SHA256算法构建了四重安全防线,共同维护着这个价值数万亿美元的去中心化系统的稳定运行。

1. 工作量证明:算力军备竞赛的规则制定者

比特币采用SHA256作为工作量证明(PoW)的核心算法,要求矿工通过暴力计算寻找满足特定条件的哈希值。这个过程就像全球矿工参与的数学奥林匹克竞赛,每10分钟就会产生一个新的冠军。根据区块链数据,全网算力已突破400EH/s,相当于每秒进行4×10²⁰次哈希运算。

2. 双重哈希:比特币区块的安全双保险

中本聪在设计比特币时创新性地采用双重SHA256哈希机制。区块头需要经过两次连续哈希计算才能产生最终结果,这种设计有效防御了长度扩展攻击等潜在威胁。数据显示,双重哈希使得攻击成本呈指数级上升,理论上需要2²⁵⁶次尝试才能伪造有效区块。

3. 随机数战场:矿机芯片的极限挑战

在SHA256计算过程中,随机数(nonce)是矿工唯一的可变参数。最新矿机芯片需要在纳秒级时间内完成nonce自增和哈希计算,这种极限优化使得ASIC矿机的能效比达到传统GPU的100倍以上。2023年发布的矿机已实现16nm工艺,算力密度突破100TH/s每台。

4. Merkle根:交易数据的完整性锚点

每个区块中的交易通过SHA256构建Merkle树结构,最终生成的Merkle根如同数字指纹般锚定所有交易数据。这种设计使得轻节点只需验证80字节的区块头就能确认交易存在性,相比传统金融系统需要存储完整交易记录的模式,存储效率提升了数百万倍。

这四重机制共同构成了比特币的安全基石,使得网络运行13年来从未发生过成功的51%攻击。随着量子计算等新技术的发展,SHA256在比特币中的应用仍在持续进化,展现出惊人的安全弹性。

SHA256的未来挑战

量子计算威胁下的安全边界

随着量子计算机的发展,传统密码学算法面临前所未有的挑战。理论上,量子计算机能够在多项式时间内破解SHA256的抗碰撞性,这主要归功于Grover算法和Shor算法的突破性进展。虽然目前实用化的量子计算机尚未出现,但NIST已启动后量子密码标准化项目,预示着传统哈希算法可能在未来10-15年内需要升级迭代。

ASIC矿机引发的算力集中化争议

在比特币网络中,专业ASIC矿机的普及导致算力呈现中心化趋势。据统计,前三大矿池控制着超过50%的网络算力,这与区块链去中心化的核心理念形成尖锐矛盾。这种算力垄断不仅可能引发51%攻击风险,更使得普通用户参与挖矿的门槛大幅提高,进而影响网络的安全性和公平性。

SHA-3等新一代算法的竞争态势

NIST在2015年推出的SHA-3算法采用Keccak海绵结构,展现出更强的安全特性和性能优势。与SHA256的Merkle-Damgård结构相比,SHA-3对长度扩展攻击具有天然免疫能力。尽管目前加密货币领域仍以SHA256为主导,但以太坊等新兴区块链已开始采用Keccak-256算法,预示着未来哈希算法市场可能面临重新洗牌。

Web3起点网

Web3起点网